С увеличением количества компьютеров, необходимое количество IP адресов увеличивалось и диапазона

IPv4 начало не хватать. Тогда была разработана технология

NAT, которая позволяет нескольким компьютерам объединяться в локальную сеть и быть доступными из внешней сети по

IP адресу маршрутизатора.

Когда пакет приходит на маршрутизатор, выполняется выяснение какому устройству он был адресован и замена ip адресата на нужный. Кроме переопределения

IP получателя и отправителя,

NAT может изменять порты. Это называется проброс портов и может быть полезно если вы создали частную сеть, но все же хотите пропускать некоторые виды трафика. Всем этим можно управлять с помощью

iptables. В этой статье мы рассмотрим как выполняется проброс портов

iptables в

Linux.

Как работает NAT?

Чтобы иметь возможность общаться с другими компьютерами в сети компьютер должен иметь уникальный ip адрес. Но поскольку количество адресов уменьшалось нужно было придумать технологию, которая позволяла бы давать один адрес нескольким машинам. И была придумана технология

NAT или

Network Address Translation.

Все работает очень просто. Компьютер имеет свой адрес в локальной сети, он не виден из интернета. Когда ему нужно отправить пакет, он отправляет его роутеру, затем роутер подменяет адрес отправителя на свой и передает пакет дальше к цели. Параллельно роутер запоминает с какого локального компьютера был отправлен пакет на этот адрес. Дальше ответный пакет приходит роутеру, он подменяет адрес назначения на адрес нужного компьютера и отдает пакет в локальную сеть.

Недостаток в том, что инициировать подключение извне нельзя, потому что маршрутизатор просто еще не знает к кому обращаются. Тут на помощь приходит проброс портов. Мы можем сказать роутеру: при поступлении пакетов на порт

80 перенаправлять их на порт

80 компьютера

192.168.1.2. Теперь адрес отправителя и порт будет заменяться на указанный нами и пакет будет передан туда, куда нужно. Если на маршрутизаторе установлен Linux, то все это можно настроить с помощью iptables.

Проброс портов в iptables

Первое что нужно сделать, это включить переадресацию трафика на уровне ядра, если это еще не сделано. Для этого выполните:

echo 1 | sudo tee /proc/sys/net/ipv4/ip_forward

Чтобы настройка сохранялась после перезагрузки используйте такую команду:

sudo sysctl -w net.ipv4.ip_forward=1

Мы не будем здесь подробно рассматривать правила iptables и значение каждой опции, поэтому перед тем, как читать дальше вам лучше ознакомиться со статьей

iptables для начинающих. Дальше рассмотрим проброс портов iptables nat.

Настройка прохождения пакетов

Сначала мы рассмотрим как разрешить прохождение пакетов через маршрутизатор. Для этого в брандмауэре есть цепочка

FORWARD. По умолчанию для всех пакетов применяется правило

DROP, которое означает что все нужно отбросить. Сначала разрешим инициализацию новых соединений, проходящих от eth0 до eth1. Они имеют тип

contrack и представлены пакетом

SYN:

sudo iptables -A FORWARD -i eth0 -o eth1 -p tcp --syn --dport 80 -m conntrack --ctstate NEW -j ACCEPT

Действие

ACCEPT означает, что мы разрешаем это соединение. Но это правило разрешает только первый пакет, а нам нужно пропускать любой следующий трафик в обоих направлениях для этого порта (80). поэтому добавим правила для

ESTABLIHED и

RLEATED:

sudo iptables -A FORWARD -i eth0 -o eth1 -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

sudo iptables -A FORWARD -i eth1 -o eth0 -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

Дальше явно установим что наша политика по умолчанию -

DROP:

sudo iptables -P FORWARD DROP

Это еще не проброс портов, мы только разрешили определенному трафику, а именно на порт 80, проходить через маршрутизатор на другие машины локальной сети. Теперь настроим правила, которые будут отвечать за перенаправление трафика.

Модификация пакетов в iptables

Далее мы настроим правила, которые будут указывать как и куда нужно перенаправить пакеты, приходящие на порт 80. Сейчас маршрутизатор может их пропускать в сеть, но он еще не знает куда. Для этого нам нужно будет настроить две вещи - модификацию адреса назначения

(Destination) DNAT и модификацию адреса отправителя

(Source) SNAT.

Правила

DNAT настраиваются в цепочке

PREROUTING, в таблице

NAT. Эта операция изменяет адрес назначения пакета чтобы он достиг нужной нам цели, когда проходит между сетями. Клиенты будут отправлять пакеты нашему маршрутизатору, и им не нужно знать топологию внутренней сети. Пакет автоматически будет приходить нашему веб-серверу (

192.168.1.2).

С помощью этого правила мы перенаправляем все пакеты, пришедшие на порт

80, к

192.168.1.2 опять же на порт

80:

sudo iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.2

Но это только половина работы. Пакет будет иметь исходный адрес клиента, а значит будет пытаться отправить ответ ему. Так как клиент ожидает получить ответ от маршрутизатора, то нормального

TCP соединения не получиться. Чтобы решить эту проблему нужно модифицировать адрес источника и заменить его на адрес маршрутизатора

192.168.1.1. Тогда ответ придет маршрутизатору, а тот уже от своего имени передаст его в сеть.

sudo iptables -t nat -A POSTROUTING -o eth1 -p tcp --dport 80 -d 192.168.1.2 -j SNAT --to-source 192.168.1.1

Если вы хотите перенаправить трафик на порт

8080, то нужно указать его после ip адреса:

sudo iptables -t nat -A POSTROUTING -o eth1 -p tcp --dport 80 -d 192.168.1.2 -j SNAT --to-source 192.168.1.1:8080

Также может понадобиться выполнить проброс диапазона портов iptables, для этого просто укажите диапазон, например,

1000:2000:

sudo iptables -t nat -A POSTROUTING -o eth1 -p tcp --dport 1000:2000 -d 192.168.1.2 -j SNAT --to-source 192.168.1.1

После добавления этого правила можете проверять работу перенаправление портов iptables будет выполняться и все будет отправляться так, как нужно.

Сохранение настроек iptables

Теперь, когда все настроено, нужно сохранить этот набор правил, чтобы он загружался автоматически при каждом старте. Для этого выполните:

sudo service iptables-persistent save

Готово. Теперь проброс портов iptables ubuntu будет работать так, как нужно.

Дополнительная статья

Проброс и перенаправление портов средствами iptables

Допустим, мы находимся в локальной сети и от внешнего мира отделены шлюзом под управлением Linux.

В этой же локальной сети находятся сервера, которые должны предоставлять услуги внешнему миру. Например, web-сервер, ftp, почтовый сервер или все вместе одновременно.

Понятно, что доступ извне должен осуществляться через внешний адрес шлюза. И в зависимости от типа входящего соединения (которое определяется портом, например 80 - веб сервер, 21 - FTP), шлюз должен перенаправлять его на соответствующий сервер локальной сети. Это и есть проброс портов.

Рассмотрим, как реализовать его средствами

iptables.

Вначале договоримся о сокращениях и умолчаниях:

$EXT_IP - внешний, реальный IP-адрес шлюза

$INT_IP - внутренний IP-адрес шлюза, в локальной сети

$LAN_IP - внутренний IP-адрес сервера, предоставляющего службы внешнему миру

$SRV_PORT - порт службы. Для веб-сервера равен 80, для SMTP - 25 и т.д.

eth0 - внешний интерфейс шлюза. Именно ему присвоен сетевой адрес $EXT_IP

eth1 - внутренний интерфейс шлюза, с адресом $INT_IP

А для облегчения понимания, в таких блоках будем рассматривать конкретную ситуацию:

1.2.3.4 - внешний адрес шлюза

192.168.0.1 - внутренний адрес шлюза

В локальной сети работает веб-сервер (порт

80) для сайта

webname.dom

192.168.0.22 - внутренний адрес веб-сервера

Проброс портов

Итак, пакет пришёл на шлюз. Мы должны перенаправить его на нужный сервер локальной сети перед принятием решения о маршрутизации, то есть - в цепочке

PREROUTING таблицы

nat.

iptables -t nat -A PREROUTING --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP

iptables -t nat -A PREROUTING --dst 1.2.3.4 -p tcp --dport 80 -j DNAT --to-destination 192.168.0.22

Читай: если входящий пакет пришёл извне на шлюз (1.2.3.4), но предназначен веб-серверу (порт 80), то адрес назначения подменяется на локальный адрес 192.168.0.22. И впоследствии маршрутизатор передаст пакет в локальную сеть.

Дальше принимается решение о маршрутизации. В результате пакет пойдёт по цепочке

FORWARD таблицы

filter, поэтому в неё надо добавить разрешающее правило. Оно может выглядеть, например, так:

iptables -I FORWARD 1 -i eth0 -o eth1 -d $LAN_IP -p tcp -m tcp --dport $SRV_PORT -j ACCEPT

iptables -I FORWARD 1 -i eth0 -o eth1 -d 192.168.0.22 -p tcp -m tcp --dport 80 -j ACCEPT

Пропустить пакет, который пришёл на внешний интерфейс, уходит с внутреннего интерфейса и предназначен веб-серверу (192.168.0.22:80) локальной сети.

С одной стороны, этих двух правил уже достаточно для того, чтобы любые клиенты за пределами локальной сети успешно подключались к внутреннему серверу. С другой - а что будет, если попытается подключиться клиент из локальной сети? Подключение просто не состоится: стороны не поймут друг друга.

Допустим,

192.168.0.333 - ip-адрес клиента внутри локальной сети.

1. сотрудник вводит в адресную строку браузера адрес

webname.dom

2. компьютер обращается к DNS и разрешает имя

webname.dom в адрес

1.2.3.4

3. маршрутизатор понимает, что это внешний адрес и отправляет пакет на шлюз

4. шлюз, в соответствии с нашим правилом, подменяет в пакете адрес

1.2.3.4 на

192.168.0.22, после чего отправляет пакет серверу

5. веб-сервер видит, что клиент находится в этой же локальной сети (обратный адрес пакета -

192.168.0.333) и пытается передать данные напрямую клиенту, в обход шлюза

6. клиент игнорирует ответ, потому что он приходит не с

1.2.3.4, а с

192.168.0.22

7. клиент и сервер ждут, ведут себя как «две целки на морозе», связи и обмена данными нет

Есть два способа избежать подобной ситуации.

Первый - чётко разграничивать обращения к серверу изнутри и извне.

Создать в локальном DNS-сервере A-запись для

webname.dom, указывающую на

192.168.0.22.

Второй - с помощью того же iptables заменить обратный адрес пакета.

Правило должно быть добавлено после принятия решения о маршрутизации и перед непосредственной отсылкой пакета. То есть - в цепочке

POSTROUTING таблицы

nat.

iptables -t nat -A POSTROUTING --dst $LAN_IP -p tcp --dport $SRV_PORT -j SNAT --to-source $INT_IP

iptables -t nat -A POSTROUTING --dst 192.168.0.22 -p tcp --dport 80 -j SNAT --to-source 192.168.0.1

Если пакет предназначен веб-серверу, то обратный адрес клиента заменяется на внутренний адрес шлюза.

Этим мы гарантируем, что ответный пакет тоже пойдёт через шлюз.

Надо дополнительно отметить, что это правило важно только для внутренних клиентов. Ответ внешним клиентам пойдёт через шлюз в любом случае.

Но, пока что, для нормальной работы этого недостаточно. Предположим, что в качестве клиента выступает сам шлюз.

В соответствии с нашими предыдущими правилами он будет гонять трафик от себя к себе же и представлять исходящие пакеты транзитными. Так и с ума сойти недолго. Исправляем это:

iptables -t nat -A OUTPUT --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP

iptables -t nat -A OUTPUT --dst 1.2.3.4 -p tcp --dport 80 -j DNAT --to-destination 192.168.0.22

Вот теперь - всё. Получившийся результат можно оформить в виде скрипта, чтобы не делать каждый раз всё вручную.

Кстати.

Если подключение к сети интернет осуществляется, например, через pppoe, то внешним интерфейсом будет pppN, он и должен быть вписан в правила iptables. Потому что в этом случае интерфейс eth0 будет использоваться только для установки связи с pppoe-сервером.

script.sh

#!/bin/bash

EXT_IP="xxx.xxx.xxx.xxx" # Он всё равно чаще всего один и тот же.

INT_IP="xxx.xxx.xxx.xxx" # См. выше.

EXT_IF=eth0 # Внешний и внутренний интерфейсы.

INT_IF=eth1 # Для шлюза они вряд ли изменятся, поэтому можно прописать вручную.

LAN_IP=$1 # Локальный адрес сервера передаём скрипту первым параметром,

SRV_PORT=$2 # а тип сервера, в смысле какой порт (или набор портов) открывать - вторым

# Здесь желательно сделать проверку ввода данных, потому что операции достаточно серьёзные.

iptables -t nat -A PREROUTING --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP

iptables -t nat -A POSTROUTING --dst $LAN_IP -p tcp --dport $SRV_PORT -j SNAT --to-source $INT_IP

iptables -t nat -A OUTPUT --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP

iptables -I FORWARD 1 -i $EXT_IF -o $INT_IF -d $LAN_IP -p tcp -m tcp --dport $SRV_PORT -j ACCEPT

Теперь, чтобы обеспечить доступ извне к локальному FTP по адресу 192.168.0.56, достаточно набрать в консоли от имени суперпользователя:

./script.sh 192.168.0.56 20,21

Экономия времени и сил налицо.

Перенаправление портов

Перенаправление портов нужно в том случае, если мы хотим «замаскировать» внутреннюю службу, обеспечив к ней доступ извне не по стандартному, а совсем по другому порту. Конечно, можно заставить сам веб-сервер слушать нестандартный порт, но если он используется рядовыми сотрудниками внутри локальной сети, то мы элементарно столкнёмся с человеческим фактором. Сотрудникам будет очень тяжело объяснить, что теперь для доступа к корпоративному сайту надо после его имени вводить набор цифр через двоеточие.

Именно из-за человеческого фактора перенаправление портов используется, в основном, специалистами, для удалённого администрирования.

Пусть

$FAKE_PORT - обманный порт на внешнем интерфейсе шлюза, подключившись к которому мы должны попасть на адрес

$LAN_IP и порт

$SRV_PORT.

Набор правил для

iptables будет отличаться несущественно, поэтому приведу сразу пример итогового скрипта для ленивых.

#!/bin/bash

EXT_IP="xxx.xxx.xxx.xxx" # Он всё равно чаще всего один и тот же.

INT_IP="xxx.xxx.xxx.xxx" # См. выше.

EXT_IF=eth0 # Внешний и внутренний интерфейсы.

INT_IF=eth1 # Для шлюза они вряд ли изменятся, поэтому можно прописать вручную.

FAKE_PORT=$1 # Вначале передаём скрипту "неправильный" порт на внешнем интерфейсе,

LAN_IP=$2 # затем - локальный адрес сервера

SRV_PORT=$3 # и в конце - реальный порт для подключения к серверу

# Здесь опять надо сделать проверку ввода данных, потому что операции всё ещё серьёзные.

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp -m tcp --dport $FAKE_PORT -j DNAT --to-destination $LAN_IP:$SRV_PORT

iptables -t nat -A POSTROUTING -d $LAN_IP -p tcp -m tcp --dport $SRV_PORT -j SNAT --to-source $INT_IP

iptables -t nat -A OUTPUT -d $EXT_IP -p tcp -m tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP

iptables -I FORWARD 1 -i $EXT_IF -o $INT_IF -d $LAN_IP -p tcp -m tcp --dport $SRV_PORT -j ACCEPT

По сути изменилась только первая строчка, поскольку только она отвечает за первичную обработку входящих пакетов. Дальше всё следует по стандартной процедуре таблиц и цепочек правил.

Изменения в остальных правилах сделаны для наглядности и их сути не меняют.

Дополнительная статья 2

Допустим, у нас есть локальная сеть, и нам необходимо обеспечить ее Интернетом, а так же пробросить порты с внешнего адреса в локальную сеть.

Для начала нам нужно включить форвардинг:

echo 1 > /proc/sys/net/ipv4/ip_forward

Для автоматического включения открываем файл /etc/sysctl.conf и ищем там строку и убираем знак комментария:

# net.ipv4.ip_forward=1

у нас получается:

net.ipv4.ip_forward=1

1. Доступ в Интернет

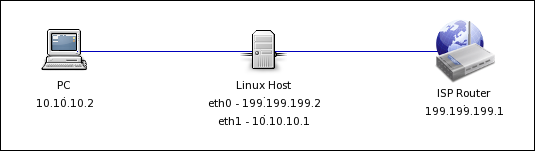

Предположим, что eth0 подключен к провайдеру и имеет IP-адрес в его подсети, допустим

199.199.199.2.

eth1 подключен к компьютеру в локальной сети, которому нужно обеспечить доступ в Интернет через NAT.

eth1 имеет адрес

10.10.10.1.

IP-адрес компьютера, которому необходимо обеспечить доступ —

10.10.10.2

Даем доступ интерфейсу eth1 с IP-адреса 10.10.10.2:

iptables -t nat -A POSTROUTING -s 10.10.10.2 -o eth1 -j MASQUERADE

или всей подсети:

iptables -t nat -A POSTROUTING -s 10.10.10.0/24 -o eth1 -j MASQUERADE

2. Проброс порта

Взависимости от ситуации внешний порт можно пробросить на локальную машину.

Например, у нас имеется ftp сервер внутри сети —

10.10.10.2 порт 21, и нам нужно разрешить пользователям подключаться к нему из Интеренета.

Внешний адрес — 199.199.199.2, адрес ftp — 10.10.10.2, порт — 21.

iptables -t nat -A PREROUTING --dst 199.199.199.2 -p tcp --dport 21 -j DNAT --to-destination 10.10.10.2

iptables -I FORWARD -i eth0 -o eth1 -d 10.10.10.2 -p tcp -m tcp --dport 21 -j ACCEPT

Первое правило добавляется в табицу трасляции (

-t nat), оно перенапрявляет пакеты, посланные на порт 21, с адреса 199.199.199.2 на 10.10.10.2.

Второе правило разрешает пакетам проходить по данному маршруту.

Для проброса более одного порта используется двоеточие.

Например для

проброса всех портов используйте комманды:

iptables -t nat -A PREROUTING --dst 199.199.199.2 -p tcp --dport 1024:65535 -j DNAT --to-destination 10.10.10.2

iptables -I FORWARD -i eth0 -o eth1 -d 10.10.10.2 -p tcp -m tcp --dport 1024:65535 -j ACCEPT

В случае переадресации внешний порт можно изменить, например, с 21 на 4321.

Например, нам надо замаскировать сервис так, чтобы при подключении к

199.199.199.2:4321 клиент попадал на

192.168.0.2:21.

Для этого добавляем правила:

iptables -t nat -A PREROUTING --dst 199.199.199.2 -p tcp -m tcp --dport 4321 -j DNAT --to-destination 10.10.10.2:21

iptables -I FORWARD -i eth0 -o eth1 -d 10.10.10.2 -p tcp -m tcp --dport 21 -j ACCEPT

Источники:

https://losst.ru/

http://www.it-simple.ru

https://pingtool.org